摘要

介绍了国内外提升信息技术产品的安全可控水平的主要做法,分析了信息技术产品的安全可控风险,界定了安全可控的概念和内涵。为保障应用方安全可控需求和衡量信息技术产品安全可控程度,提出了信息技术产品安全可控评价指标体系。

关键词:信息技术产品;信息安全;安全可控;信任;评价指标

目录

摘要

关键词

1引言

2国内外研究现状

2.1发布实施多项相关政策法规

2.1.1中国

2.1.2美国

2.1.3欧盟

2.1.4俄罗斯

2.1.5韩国

2.2研究制定多种相关标准规范

2.2.1信息技术安全评估准则

2.2.2加密模块的安全要求

2.2.3供应商关系的信息安全

2.2.4ICT供应链风险管理标准

2.2.5对联邦信息系统和组织的安全控制建议

3安全可控内涵

3.1风险分析

3.2安全可控内涵

3.3安全可控保障

4安全可控评价

4.1评价思路

4.2招标体系

4.3评价指标

5结语

参考文献

1引言

随着信息技术的快速发展和广泛应用,信息技术产品已经成为经济、社会发展不可或缺的重要元素。但与此同时,信息技术产品设计实现的复杂度不断提升,涉及的生命周期环节越来越多,潜在的不可控因素不断增多,例如人为设置的后门、不可控的产品供应链、不能持续的产品服务、未经授权的数据收集和使用等,严重危害国家和人民的权益。特别是震网病毒、棱镜门等一系列事件发生之后,世界各国对信息技术产品本身的安全可控程度关注程度不断提升。

为满足国家关键部门和重要领域的安全可控需求,增强信息技术产品使用信心,推动信息技术产业健康、快速发展,有必要开展信息技术产品安全可控评价机制研究工作,针对我国信息技术发展和应用的实际情况,制定信息技术产品安全可控评价指标,为开展信息技术产品安全可控评价工作提供指导。

2国内外研究现状

信息技术产品的安全可控程度不仅关系人民的切身利益,更关系到社会稳定和国家安全。国际上尚未出现统一的安全可控概念,但很多国家都采取政策、标准等手段,着力提升本国的信息技术产品安全可控水平。

2.1发布实施多项相关政策法规

2.1.1中国

我国政府高度重视信息技术产品安全可控。2016年11月通过的《网络安全法》明确要求“支持网络安全技术的研究开发和应用,推广安全可信的网络产品和服务”.2016年12月发布的《国家网络空间安全战略》明确提出“加强供应链安全管理”、“提高产品和服务的安全性和可控性,防止产品服务提供者和其他组织利用信息技术优势实施不正当竞争或损害用户利益”.

2.1.2美国

1933年,美国颁布《购买美国产品法》,对美国产品进行了明确的界定,旨在保障国内产品市场,缓和失业问题。2000年1月,美国国家安全系统委员会发布了《国家信息安全保障采购政策》,规定自2002年7月起进入国家安全系统的信息技术产品必须通过审查。2011年12月,美国政府发布《联邦风险及授权管理计划》,要求为联邦政府提供云计算服务的服务商,必须通过安全审查、获得授权。美国在政府采购招标文件中还进一步规定,向联邦机构提供云计算服务的基础设施必须位于美国境内。

2.1.3欧盟

欧盟网络安全战略高度重视供应链安全问题,主张利用市场手段和企业力量加以解决,并提出要为欧洲使用的所有产品制定合适的供应链安全要求。欧盟还注重加强对成员国的信息安全指导,2012年4月,欧盟正式出台《云计算合同安全服务水平监测指南》,将检测行动科学地引入到全合同周期之中,以达到实时核查数据安全性的目的。

2.1.4俄罗斯

俄罗斯强调国产化应用和替代。2013年11月,俄罗斯发布《俄罗斯联邦2014~2020年信息技术产业发展战略和2025年前景展望》,提出了多项保障信息安全的政策手段,包括研制和推出多种高水平的信息安全产品,以替代进口产品;在国内为发展全球顶尖企业创造条件,以保障国家信息技术产业长远平稳的发展及其自主性等。为应对欧美对俄制裁和减少对西方的依赖,2014年4月,俄罗斯国家杜马通过一项有关建立国家支付系统的法律修正案,为俄罗斯筹建本国支付系统奠定了法律基础。

2.1.5韩国

韩国支持发展开源技术,坚持以公共需求带动国产化应用,降低国际依赖。2011年5月,韩国发布“云计算推广及竞争力强化战略”,旨在通过打造安全的使用环境,在五年内使韩国国内云计算的使用率达到15%.2012年6月,韩国政府表示未来五年,在国防软件国产化项目上投入430亿韩元,实现韩国武器体系核心软件的国产化。2014年6月,韩国政府声明为了降低对微软软件的依赖性,将与开源软件界进行谈判,在2020年之前全部换用开源软件。

2.2研究制定多种相关标准规范

2.2.1信息技术安全评估准则

国际上受到广泛认可的ISO/IEC15408《信息技术安全评价通用准则》(简称CC标准)已经为信息技术产品评价的重要标准,我国也等同采用CC标准制定了GB/T18336《信息技术安全技术信息技术安全评估准则》系列标准。CC标准中提出了保障的概念,将保障定义为“达到其安全性目的的信任基础”,并规范了配置管理、交付和运行、开发、指导性文档、生命周期支持、保护轮廓评估、安全目标评估、测试、脆弱性评定的安全保障要求,在CC标准的高等级要求中,明确要求了实现表示,即以源代码、固件或硬件图样等形式描述实现表示,获得详细的内部工作情况以支持分析。

2.2.2加密模块的安全要求

FIPSPUB140-2《加密模块的安全要求》是NIST制定的用于联邦政府选用基于加密系统的技术参数标准。该标准在开发陈述中明确提出,假如加密模块含有软件或固件成分,则应当规定用于软件与固件成分的源码,清晰地描述软件与固件成分与组件设计的一致性。假如加密模块含有硬件器件,则应当规定硬件用的器件图和/或硬件描述语言(HDL)清单。

2.2.3供应商关系的信息安全

ISO/IEC27036《信息技术安全技术供应商关系的信息安全》系列标准对ICT供应链所涉及的各个利益相关者和流程进行了规范和定义,涉及供应链、系统、信任、透明性、可追溯性等相关概念,明确了供应链关系中信息安全风险的评估和应对措施。

2.2.4ICT供应链风险管理标准

NISTSP800-161《ICT供应链风险管理标准》旨在优化美国联邦组织机构识别、评估、选择、实施风险流程,帮助管理ICT供应链风险。标准明确了ICT风险来源包括敌对方对供应链或供应链中信息系统组件进行的网络/物理攻击、地缘政治中断、经济震荡,以及自然或人为灾难,强调ICT风险管理涵盖系统开发生命周期的各项活动,包括产品和服务的研发、设计、制造、采购、交付、集成、运行和报废。

2.2.5对联邦信息系统和组织的安全控制建议

NISTSP800-53《对联邦信息系统和组织的安全控制建议》对联邦政府信息系统供应链管理作出了规定,要求联邦政府机构对供应链风险进行防范,在系统全生命周期范围内关注脆弱性。

3安全可控内涵

3.1风险分析

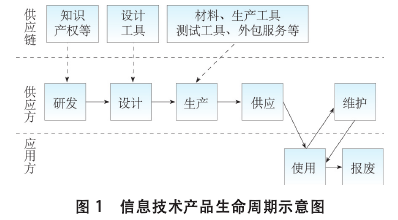

信息技术产品生命周期十分复杂,涉及到产品供应方、产品应用方以及产品供应链各环节,如知识产权供应方、设计生产工具供应方、核心部件供应方等,信息技术产品在安全可控方面所面临的安全风险可能存在于以下各个环节,如图1所示。

整体来看,信息技术产品在安全可控方面所面临的风险主要包括:

●产品和服务被非法控制、干扰和中断运行的风险;

●产品及关键部件研发、交付、技术支持过程中的风险;

●产品和服务提供者利用提供产品和服务的便利条件非法收集、存储、处理、利用用户相关信息的风险;

●产品和服务提供者利用用户对产品和服务的依赖,实施不正当竞争或损害用户利益的风险;

●以及其他可能危害国家安全和公共利益的风险。

3.2安全可控内涵

从应用方需求出发,安全可控包括三方面的要求,即实现数据支配权、设备控制权和产品选择权。在数据支配权方面,信息技术产品供应方不应利用提供产品和服务的便利条件非法获取应用方的关键数据,损害应用方对自己数据的支配权,即实现应用方自己的数据自己做主;在设备控制权方面,信息技术产品供应方不应通过网络非法控制和操纵应用方设备,损害应用方对自己所拥有和使用设备的控制权,即实现应用方自己的设备自己做主;在产品选择权方面,信息技术产品供应方不应利用应用方对产品和服务的依赖性牟取不当利益,搞垄断经营,包括停止提供合理的安全技术支持,迫使应用方更新换代等,即实现应用方对自己使用产品和服务的选择权。

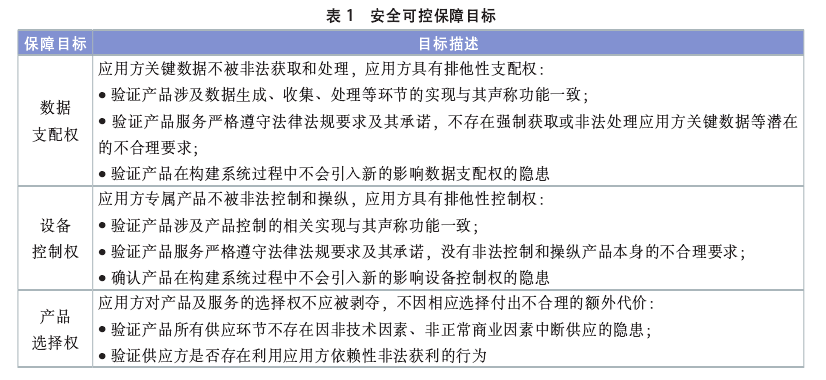

3.3安全可控保障

安全可控保障是应用方信任信息技术产品满足其安全可控需求的基础。依据安全可控的内涵,安全可控的保障目标主要是保护产品应用方的数据支配权、设备控制权和产品选择权,具体如表1所示。从保障目标看,安全可控保障的实现涉及到产品研发生产、供应、运维服务等各生命周期环节的内容。

4安全可控评价

4.1评价思路

针对信息技术产品安全可控程度的评价,应遵循科学合理、客观公正、知识产权保护的原则。评价指标应覆盖产品安全可控的关键要素,权重设置科学,评价方法合理。评价指标应客观无歧视,评价过程公平公正,同类信息技术产品评价标准统一。评价过程应充分尊重知识产权,保护供应方合法权益,确保供应方知识产权不受侵害。

4.2指标体系

由于信息技术产品种类繁多,技术特点差异性较大,不同类型的信息技术产品应区别对待。信息技术产品安全可控评价指标体系主要包括两部分:第一部分为总则,重点说明信息技术产品安全可控的概念和内涵,信息技术产品安全可控评价指标体系的框架等;第二部分是各具体信息技术产品的评价指标,包括中央处理器、操作系统、办公套件、通用计算机等具体产品,具体指标可根据需要不断增加。

4.3评价指标

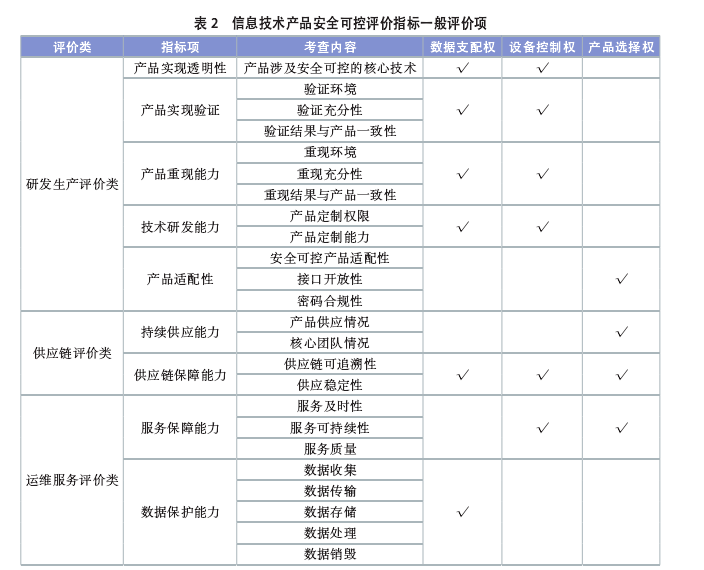

为实现信息技术产品的安全可控保障目标,在充分考虑各类信息技术产品特点和风险的基础上,本文研究提出了保障信息技术产品安全可控的评价指标项。

信息技术产品安全可控评价指标包括一票否决项和一般评价项两大类。一票否决项指严重影响产品安全可控程度的指标项,如核心技术知识产权,若被评价产品知识产权存在经司法判决且未得到妥善处理解决的侵权行为,则无法在市场上正常销售,直接影响产品的正常供应。一般评价项则对应信息技术产品生命周期中可能面临的风险,对产品安全可控程度进行评价,表2中给出了主要的一般评价项及考查内容,并明确了各指标项与安全可控保障目标的对应关系,中央处理器、操作系统等信息技术产品可依据自身技术特点和需求选择相应的一般评价项。

根据信息技术产品的生命周期,本文将指标体系的指标项划分为三类:研发生产评价类、供应链评价类、运维服务评价类。

研发生产评价类主要包括产品实现透明性、产品实现验证、产品重现能力、产品技术研发能力和产品适配性五个指标项。产品实现透明性指标主要验证产品安全可控相关实现是否与其声称功能一致,产品实现验证指标主要验证产品涉及硬件实现部分是否与实际产品一致,产品重现能力指标主要验证产品涉及软件实现部分是否与实际产品一致,技术研发能力指标主要验证产品供应方对安全可控相关实现的掌控能力,产品适配性指标主要验证产品与安全可控生态环境的适应性。

供应链评价类主要包括持续供应能力和供应链保障能力两个指标项,持续供应能力指标主要验证产品供应方是否具备持续供应的能力,供应链保障能力指标主要验证产品研发生产过程各环节所有要素的持续保障能力。

运维服务评价类主要包括服务保障能力和数据保护能力两个指标项,服务保证能力指标主要验证产品供应方为应用方合理提供了持续的必要服务,运维服务与其服务承诺的一致性,数据保护能力指标主要验证产品供应方对应用方数据的收集、传输、存储、处理和销毁等方面的操作规范性。

5结语

综上所述,建议我国加快制定信息技术产品安全可控评价系列标准,持续推进安全可控评价工作,切实提升关键信息基础设施中信息技术产品的安全可控水平,从根本上提升国家网络安全水平。

参考文献

[1]左晓栋。美国政府IT供应链安全政策和措施分析[J].信息网络安全,2010(5):10-12.

[2]郑兴艳,刘迎。IT供应链安全风险管理标准研究[J].信息技术与标准化,2012(6):16-19.

[3]高君丰,崔玉华,罗森林,等。信息系统可控性评价研究[J].信息网络安全,2015(8):67-75.

[4]倪光南,陈晓桦,尚燕敏,等。国外ICT供应链安全管理研究及建议[J].中国工程科学,2016,18(6):104-109.

[5]宁家骏。信息技术自主可控的实现路径[J].信息安全与通信保密,2014(9):26-29.

[6]邓辉,刘晕,张宝峰,等。信息技术安全性评估准则GB/T18336的新变化[J].信息安全与通信保密,2015(10):107-109.

[7]董坤祥,谢宗晓。ICT供应链风险管理标准NISTSP800161探析[J].中国标准导报,2015(11):34-37.

[8]范科峰,赵鸿雁,王惠莅。ICT供应链风险管理标准研究[J].信息技术与标准化,2014(6):6-9.

[9]董坤祥,谢宗晓。ICT供应链信息安全标准ISO/IEC27036-3及体系分析[J].中国标准导报,2016(3):16-21.

[10]王惠莅,杨晨,杨建军。SP800-53信息安全控制措施研究[J].信息技术与标准化,2011(8):46-49.