摘要

网络安全和防护是当前业界关注的焦点,而企业网络安全和数据安全是企业正常业务开展的前提和重要保障。本文结合实际工程,以某企业的服务器和内部系统为保护对象,利用安全扫描技术和主机防护技术,设计并实现远程安全评估系统,提升企业内部网络和系统的安全系数。

在安全防护方面,系统能够完成面向网站、数据库、主机、基线四种对象的扫描策略制 定,然后制定扫描任务完成安全扫描。同时,系统提供了磁盘安全认证功能,实现了对硬件设备身份的验证,避免了恶意用户非法侵入系统造成数据泄露,同时磁盘认证还能将用户信息进行捆绑,提升了安全管理的效率。然后系统提供了数据防篡改功能,对内部网络的多项状态进行监控,保证内网数据的稳定与安全,同时对于外部用户或设备的恶意访问能够予以报警,对于恶意损坏、修改的文件能够进行修复。

在系统设计方面,论文对某公司远程安全评估系统框架进行了设计,采用以 Java EE 技术为基础,搭建系统的软件层次架构,将系统划分为应用视图层、业务控制层、数据持久层和基础支撑层,实现视图、业务、数据管理的耦合。同时,根据业务内容和功能划分情况,对功能模块和各模块的数据库实体进行设计,形成数据库 E-R 图和数据库表。结合 Java EE技术、安全扫描、主机维护和磁盘保护方法,对远程安全评估系统的核心功能模块进行详细设计,充分描述了不同功能模块的设计流程和程序方法。安全扫描模块针对网站、数据库、主机、基线等四大类业务进行扫描保护,主机维护模块对磁盘的安全认证过程和读写控制过程进行保护,并保护企业网络和数据不被篡改。

论文最后根据远程安全评估系统实际的网络运行环境,设计搭建了服务器的软件和硬件环境配置,并对系统设置、安全扫描、网站管理、主机维护和网站安全管理等功能模块的业务功能设计了测试用例,对各功能的实际测试结果和预期结果进行对比,并结合测试工具对数据访问记录准确性、服务器文件篡改抵御成功率和磁盘保护准确率进行测试。测试结果表明,远程安全评估系统实际运行稳定,能够对网站和主机安全情况进行扫描评估,并对恶意访问企业服务器资源的行为进行记录和阻止,维护了企业内部数据的安全性,可以为企业提供更加安全的网络服务。

关键词: 网络安全与防护;远程安全评估系统;安全扫描;Java EE;网络安全监测

Abstract

Network security and protection is the focus of the current industry, and enterprise network security and data security is the premise and important guarantee of normal business development.In this paper, combined with the actual project, the server and internal system of an enterprise as the protection object, the use of security scanning technology and host protection technology, the design and implementation of remote security assessment system, improve the internal network and system security coefficient.

In terms of security protection, the system can complete the scanning strategy formulation offour kinds of objects, namely, website, database, host and baseline, and then formulate the scanningtask to complete the security scanning.At the same time, the system provides the disk securityauthentication function, realizes the authentication of the hardware device's identity, avoids the dataleakage caused by the malicious user's illegal invasion of the system, at the same time, the diskauthentication also can carry on the binding of the user's information, improves the efficiency of thesecurity management.Then the system provides the data tamper-proof function to monitor multiplestates of the internal network to ensure the stability and security of the internal network data. At thesame time, it can give an alarm to the malicious access of external users or devices, and repair themaliciously damaged and modified files.

In terms of system design, this paper designs the framework of a company's remote securityassessment system. Based on Java EE technology, the software hierarchy architecture of the systemis built, and the system is pided into application view layer, business control layer, datapersistence layer and foundation support layer to realize the coupling of view, business and datamanagement.At the same time, according to the business content and function pision, thefunctional modules and the database entities of each module are designed to form the database e-rdiagram and database table.Combined with Java EE technology, security scanning, hostmaintenance and disk protection methods, the core function modules of remote security assessmentsystem are designed in detail, and the design process and program methods of different functionmodules are fully described.The security scan module is for the website, database, host, baselineand other four categories of business scan protection, the host maintenance module to disk securityauthentication process and read and write control process to protect the protection of the enterprise network and data is not tampered.

Paper finally according to the actual network running environment of remote security evaluationsystem, design of structures, the server software and the hardware environment configuration, andthe system Settings, security scanning, site management, host, maintain and site safety managementfunction module business functions such as design test cases, for each function, comparing theactual test results and expected results combined with the test tool for data access records accuracy,server document tampering with against the success rate and the disk protection test accuracy.Thetest results show that the remote security assessment system actually runs stably, it can scan andevaluate the security of the website and host, record and prevent the malicious access to theenterprise server resources, maintain the security of the internal data of the enterprise, and providemore secure network services for the enterprise.

Key words: Network Security and Protection; Remote Security Evaluation System; SecurityScanning; Java EE; Network Security Monitoring

目录

第一章 绪论

1.1 研究背景及课题意义

目前,互联网的应用已经全面深入地进入到人们生活的各个领域,同时也不可避免地可能将个人信息暴露在互联网世界中。国内外已经发生了多起不法分子通过非法技术手段攻击网络系统的事件,这不仅对互联网企业的正常运转造成了影响,同时也可能会窃取个人用户数据及泄露用户隐私,给普通网民的生命财产安全造成威胁。因此,网络服务提供商需要不 断加强网络服务的安全性,降低企业或者个人信息化系统被攻击的可能性和危险性[1-2].

我国的信息化建设进程速度较快,且发展的规模越来越大,越来越多的企业,特别是规模以上企业已经全面将自身业务内容和信息化系统绑定,以提升内部公司事务的工作效率,在包括电子商务、物流及证券保险等领域中已经初步实现全行业业务系统网络化[3-4].但是在虚拟的网络空间里,信息化的数据传输容易遭受网络安全攻击,导致业务受到影响,甚至遭受重大的经济损失。国内外对网络信息安全极其重视,许多国家成立了高级别的管理组织或出台了相关法律法规以保证网络安全。为了保证国家网络安全和各个行业的信息安全,我国于 2014 年成立了中央网络安全和信息化领导小组,并于 2016 年颁布实施了《中华人民共和国网络安全法》。同时,国家互联网应急中心的成立也为信息安全事务管理和数据统计提供了相应的服务,有效地对国内网络安全工作的开展进行指导。但是,网络安全面临的威胁仍然非常严峻,根据 2018 年 3 月发布的网络信息安全和动态周报:仅当年三月末最后一周,遭受病毒感染的主机数量达到了 28 万台,且受到僵尸和木马程序控制的主机数量为 17 万台。随着网络技术的革新和各类攻击工具的不断迭代,迫切需要智能化的远程安全评估系统进行安全扫描和安全防护[5].

目前,几乎所有公司均通过信息化系统或者门户网站向外界展示自身的基本情况、服务或者产品,且在公司内部通过信息化系统解决办公自动化问题,提升企业管理的效率,并提升企业竞争力和知名度[6-7].信息化与网络化在带来许多益处的同时,也暴露了许多安全隐患,显性或者隐性造成的损失可能无法估量。目前,企业信息系统面临的安全问题主要包括以下若干方面:

(1)互联网安全互联网虽然能够将全球的资源进行整合,但是网络的开放性也加剧了各类危险程序的破坏力,加大了信息在网络中传输的危险性。黑客通过木马程序和恶意程序进行网络攻击是目前几乎所有存在于互联网上的信息化系统面临的重要问题,而且随着技术和科技的不断发展,攻击的类型越来越复杂,攻击的力度也越来越大[8-9].

(2)企业内部网安全企业内部员工或者网络运维人员会对信息化系统进行使用或者维护,必要时需要对服务器进行配置操作,在这个过程中可能会引入木马病毒,对系统造成破坏,甚至造成数据的丢失。而且,企业内部的邮件和网页浏览是木马病毒移入到企业内部网络的重要途径。如果病毒或者木马程序的攻击性较强,可能会造成服务器和网络瘫痪[10].

(3)内网之间以及内网与外网间的网络安全互联网带来的益处使得企业不断扩大网络应用规模和应用类型,特别是对于存在分公司或者分支机构的企业来说,内网之间的交互通信安全问题尤为突出[11-12].在内网之间以及内网与外网间进行数据传输过程中,可能会造成商业机密信息的丢失,影响企业的利益 [13-14].

显然,对于许多中小型企业而言,如何设计和建设切实可行的网络安全防护体系方案,是当前行业面临的迫切问题。本课题的背景来自某公司网络安全应用实际案例,主要目的是对日益严重的网络安全问题进行整理分析,提出相关的解决方案。主要解决的问题包括:某公司需要对公司正常业务提供网络支持服务和服务器托管服务,对企业的内部系统或者对外门户进行管理。企业网络服务过程中产生的安全威胁必然会对企业的正常运转造成困扰和损失。因此,某公司需要对远程安全评估系统进行建设和维护,对服务器内的网站和网络主机进行防护,抵御恶意攻击等。

1.2 国内外相关研究现状

目前,不论是企业、校园、政府部门,均投入了巨大的精力抵御恶意网络安全攻击,其中最简单的方式是部署防火墙或者购买网络运营商提供的信息安全服务[15].

由于不同企业规模、业务种类、运行模式等对信息化系统的依赖程度不同,而且不同企业的领导对信息化安全防护和网络安全的重视程度不同,导致不同的企业在网络安全防护方面的措施和建设思路截然不同,进而导致信息化网络安全系统的建设程度参差不齐。国际权威咨询机构 Gartner 根据不同企业的信息安全建设阶段,提出将其分为盲目自信、安全认知、措施改进以及良好运营等四个基本阶段,并提取了福布斯排名靠前的 2000 家企业的信息安全建设内容进行了调研[16].调研结果表明,处于措施改进以及良好运营两个阶段的企业数量不足 10%,占总数的极少比例,而绝大多数企业尚停留在盲目自信、安全认知阶段,说明全球的信息安全建设事业尚处于起步阶段[17]. 《2018 年中国互联网网络安全报告》指出,整体上我国的网络安全状况处于平稳状态,但是对于政府机关和企事业单位的网络安全遭受到了严峻的挑战。特别是电子政务类网站,其遭受恶意访问、数据篡改的攻击次数令人震惊[18].据相关数据统计,仅 2018 年我国遭受到攻击的电子政务网站达到了 21223 个,其中包括政府门户网站 1802 个,分别较上一年度增长了 6.1%和 21.4%;其中被恶意软件程序监控的网站数量约为 65232 个,其中包括 3016 个政府门户网站,较上一年度分别增长了 202.2%和 91.2%[19].

在软件方面抵御恶意攻击的方式主要包括数据加密技术、数字签名技术、访问权限控制技术等。由于恶意攻击何时到来及针对目标是未知的,因此,目前的安全防护手段主要以被动防御为主。根据相关统计数据,以上软件技术手段可以抵御约 90%的恶意攻击和安全事件,但是对于其他变化性和更加复杂的恶意攻击,以上方法显得无能为力[20].互联网世界不断产生新的应用程序、新的操作系统、新的通信协议和通信标准,必然诞生新的攻击方式、攻击漏洞和攻击手段,因此需要提出新的安全防护手段从根源消除安全隐患[21-22].

对于企业而言,其数据源主要存储在服务器中,且通过网络进行传输,因此可以将服务器和网络作为安全防护措施实施的主要对象[23-24].目前。许多专家学者提出了磁盘安全认证技术和磁盘读写控制技术,从根源解决服务器主机安全问题。

陈虹提出基于主成份分析的局域网络安全防御入侵信号的优化检测方法。该方法利用主成分分析方法,提取初始入侵信号特征,去除其中与分类无关的特征,构造两个子分类器,对入侵信号特征进行分类,利用卡尔曼滤波方法对入侵信号特征进行前置滤波,过滤入侵信号的 EMD 虚假分量,引入小波阈值去噪,获取入侵信号的瞬时频率 Hibert 边际谱,完成对局域网络安全防御入侵信号的优化检测[25].

刘世文设计了基于扫描流量熵的网络安全态势感知方法,通过判别恶意敌手的扫描策略指导主动防御策略的选取,以增强防御的针对性。在此基础上,提出了基于端信息转换的主动防御机制,通过转换网络端信息实现网络拓扑结构的动态随机改变,从而达到增加网络攻击难度和成本的目的[26].

刘超龄针对现有 NIDS/NIPS 软件 Snort 和 Iptables 数据处理性能的不足,文章提出一种基于 DPDK 的虚拟化网络入侵防护系统 v D-IPS.v D-IPS 系统的整体架构,重点设计和实现了基于 DPDK 零拷贝的入侵检测模块、流量清洗模块。针对多元的攻击环境,设计并实现了模式匹配算法的选择机制[27].

张振峰基于网络安全等级保护基本要求,对云计算平台/系统的保护对象,安全措施及安全能力进行识别,构建网络安全等级保护 2.0 云计算安全合规模型,分析得出云计算平台/系统的安全技术能力[28].

从国内外研究现状来看,目前网络安全防护的技术手段主要通过软件完成,而且针对不同的防护对象提供了不同的方法。绝大多数中小企业并没有将网络安全防护以及主机防护放到重要的位置进行考虑,导致安全事件频频发生。技术方面,多数应用系统的安全防护维度较片面,仅侧重于某一方面的防护,无法做到完整防护。对于企业而言,需要根据自身的网络安全防护需要对不同的防护手段和工具进行整合,形成完整的远程安全评估系统,对各类安全事件进行及时发现和预警,这也是本文的初衷。

1.3 本文创新点

(1)本文的需求来自实际的工程案例,根据某企业网络系统安全需求,设计和构建较为完整的远程安全评估系统,提供企业网站维护、企业服务器主机安全防护功能。系统能够完成面向网站、数据库、主机、基线四种对象的扫描策略制定,然后制定扫描任务完成安全扫描。

(2)系统提供了磁盘安全认证功能,实现了对硬件设备身份的验证,包括磁盘认证与磁盘注册,磁盘注册即对新出现的磁盘在系统中注册备份信息,磁盘认证则实现了在某一磁盘申请数据服务时对身份的合法性进行验证,避免了恶意用户非法侵入系统造成数据泄露,同时磁盘认证还能将用户信息进行捆绑,提升了安全管理的效率。

(3)系统提供了数据防篡改功能,对内部网络的多项状态进行监控,保证内网数据的稳定与安全,同时对于外部用户或设备的恶意访问能够予以报警,对于恶意损坏、修改的文件能够进行修复。

1.4 研究内容

论文主要工作以本人具体承担和参与的某公司远程安全评估系统设计建设的核心步骤和阶段为基础,具体章节内容安排如下:

第一章引言,描述目前企业对于网络安全的要求和某公司远程安全评估系统的必要性,制定课题所包含的内容,并阐述了本人具体所承担的任务,最后对论文的结构安排进行简述。

第二章网络安全及防护技术介绍,对某公司远程安全评估系统设计过程中使用的核心技术的基本原理和主要特点进行分析,描述其在系统建设过程中的作用。

第三章远程安全评估系统需求分析及整体设计,从实际的业务情况出发,分析某公司远程安全评估方面的需求,整理不同功能用例和非功能性需求,用于后续系统设计。以某公司远程安全评估系统的建设要求和主要业务功能为指导,对系统的整体架构进行设计,从软件开发的角度对网络架构和软件层次架构进行设计,并对功能模块进行设计,最后对系统的数据库进行设计。

第四章远程安全评估系统功能详细设计及实现,系统功能详细设计以模块为单位,对某公司远程安全评估系统的模块整体的类图、功能用例详情进行设计,侧重于流程和前后端交互过程的设计。

第五章远程安全评估系统测试,系统测试主要根据系统运行需求搭建测试环境,根据系统的实际设计情况,对不同功能用例和性能指标进行测试,检验实际的测试结果是否符合预期,性能指标是否在可接受的范围内。

第六章结束语,总结本课题和本文的主要工作内容和成果,对后续需要改进和进一步完善的问题进行分析,并在以后的工作中提供解决方案的指导。

第二章 网络安全及防护技术

2.1 入侵检测技术

2.2 网络安全扫描技术

2.3 系统开发实现技术

2.3.1 Java EE 开发技术

2.3.2 安全评估及防护技术

2.3.3 MVC 设计模式技术

2.4 本章小结

第三章 远程安全评估系统总体设计

3.1 系统总体需求分析

3.1.1 系统设置功能分析

3.1.2 安全扫描功能分析

3.1.3 网站管理功能分析

3.1.4 主机维护功能分析

3.1.5 网站安全管理功能

3.1.6 相关性能参数

3.2 网络安全风险分析

3.3 系统总体设计

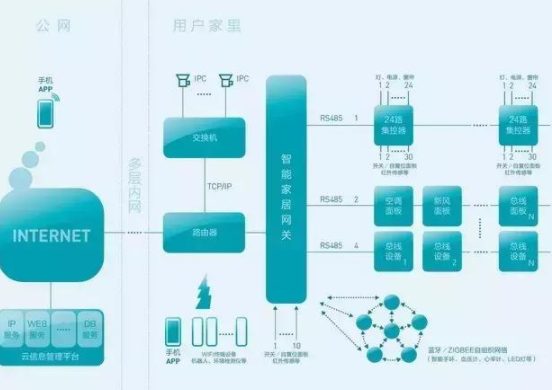

3.3.1 系统网络架构设计及部署

3.3.2 系统软件层次架构设计

3.3.3 系统功能模块设计

3.3.4 数据库设计

3.4 网络安全扫描方法设计

3.5 本章小结

第四章 远程安全评估系统详细设计及实现

4.1 系统设置模块详细设计及实现

4.2 安全扫描模块详细设计及实现

4.2.1 扫描配置及初始化设计及实现

4.2.2 扫描过程设计及实现

4.3 网站管理模块详细设计及实现

4.4 主机维护模块设计及实现

4.4.1 系统服务设置功能设计及实现

4.4.2 磁盘安全认证功能设计及实现

4.4.3 磁盘读写控制功能设计及实现

4.5 网站安全管理模块详细设计及实现

4.5.1 数据防篡改功能详细设计及实现

4.5.2 文件限制功能详细设计及实现

4.6 本章小结

第五章 系统测试及应用

5.1 系统测试环境

5.2 系统测试

5.2.1 系统功能测试

5.2.2 系统性能测试

5.3 系统应用情况

5.4 本章小结

第六章

结束语

6.1 论文主要工作及研究成果

网络安全及保护技术是当前业界关注的重点,而企业网络安全和数据安全是企业正常业务开展的前提和重要保障。本文结合实际参与的工程实例,以某企业的服务器和内部系统为保护对象,运用业界主流安全扫描技术和主机防护技术,设计并实现远程安全评估系统,提升企业内部网络和系统的安全系数。论文具体的工作内容及成果如下: (1)全面分析了网络安全及防护原理和主要技术,对主流的入侵检测、网络安全扫描、系统开发实现技术等进行了讨论与分析。结合具体工程实例,对某公司远程安全评估系统总体设计所需的实际业务需求进行深入调研,并完成了相关需求分析。对服务安全监测系统在进行功能维度的需求分析时,对系统设置功能、安全扫描功能、网站管理功能、主机维护功能、网络管理功能的用例图和用例进行设计和说明,对系统的主要功能内容和数据进行详细列举,在非功能性需求分析时,对性能、可靠性、安全性进行分析说明。

(2)完成了某公司远程安全评估系统框架设计。设计方案以 Java EE 技术为基础,搭建系统的软件层次架构,将系统划分为应用视图层、业务控制层、数据持久层和基础支撑层,实现视图、业务、数据管理的耦合。同时,根据业务内容和功能划分情况,对功能模块和各模块的数据库实体进行设计,形成数据库 E-R 图和数据库表。

(3)结合 Java EE 技术、安全扫描、主机维护和磁盘保护方法,对远程安全评估系统的核心功能模块进行详细设计,给出了不同功能模块的设计流程和程序方法描述。安全扫描模块针对网站、数据库、主机、基线等四大类业务进行扫描保护,主机维护模块对磁盘的安全认证过程和读写控制过程进行保护,并保护企业网络和数据不被篡改。

(4)设计完成后进行了远程安全评估系统测试工作。根据远程安全评估系统的网络运行环境对服务器的软件和硬件环境进行配置,然后对系统设置、安全扫描、网站管理、主机维护和网站安全管理等功能模块的业务功能设计测试用例,对各功能的实际测试结果和预期结果进行对比,并结合测试工具对数据访问记录准确性、服务器文件篡改抵御成功率和磁盘保护准确率进行测试。测试结果表明,远程安全评估系统实际运行效果能够满足正常使用的业务要求。

6.2 下一步工作及展望

本文设计实现的某公司远程安全评估系统通过测试后,较好地达到了预期设计要求,投入使用后解决了企业网络和服务器主机的评估和防护问题。但随着网络安全环境的日趋严峻,仍然存在待完善之处。首先,目前的网络防护手段有限,无法保证 100%抵御恶意攻击,在后续的工作过程中,可以进一步增加防护的措施和手段,特别是可以基于目前热门的机器学习等技术,通过数据集的训练等建立模型,实现主动安全防御和提升网络安全性。同时,目前安全防护的类型还需要进一步扩展,在后续的系统优化过程中可以考虑增加流量清洗功能,进一步提升网络服务的安全性。

参考文献

[1] 谢丽霞, 王志华。 基于布谷鸟搜索优化 BP 神经网络的网络安全态势评估方法[J]. 计算机应用, 2017, 37(7):1926-1930.

[2] 马列。 计算机网络信息安全及其防护对策探讨[J]. 信息技术与信息化, 2017(3):131-133.

[3] 张文辉。 基于计算机网络技术的计算机网络信息安全及其防护策略[J]. 信息系统工程, 2017(12):60-60.

[4] 刘剑, 苏璞睿。 软件与网络安全研究综述[J]. 软件学报, 2018, 29(1):42-68.

[5] 梁静。 计算机网络安全防御系统设计研究[J]. 电子设计工程, 2019, 27(10):155-158.

[6] 邓蕴。 基于网络安全的隔离措施分析(英文)[J]. 控制工程, 2017, 24(12):2566-2570.

[7] 周健, 沈震群等。 移动网络安全策略冲突检测方法的改进研究[J]. 现代电子技术, 2017, 40(3):75-78.

[8] 陈培毅。 基于 K-means 算法检测网络安全可行性研究[J]. 自动化与仪器仪表, 2017(8)。、:33-37.

[9] Homer, J, Xinming Ou. SAT-solving approaches to context-aware enterprise network security management[J].

IEEE Journal on Selected Areas in Communications, 27(3):315-322.

[10] Leonard L. Mutembei, Aloys N. Mvuma, Tabu S. Kondo. Network Security Analysis in the Enterprise LANS[J]. 2014, 101(13):37-42.

[11] 李卫, 孙少华, 孙晓东。 企业网络安全防护系统设计与实现[J]. 电子设计工程, 2017, 25(13):9-12.

[12] 刘强, 蔡志平, 殷建平。 网络安全检测框架与方法研究[J]. 计算机工程与科学, 2017, 39(12):2224-2229.

[13] 王佳欣, 冯毅, 由睿。 基于依赖关系图和通用漏洞评分系统的网络安全度量[J]. 计算机应用, 2019, 39(6):1719-1727.

[14] 刘 意 先 , 慕 德 俊 . 基 于 CIA 属 性 的 网 络 安 全 评 估 方 法 研 究 [J]. 计 算 机 技 术 与 发 展 , 2018,252(04):149-151+155.

[15] 赵川, 段荣华, 赵明,等。 基于深度学习的数据交互信息网络安全评估方法[J]. 电子设计工程, 2019, 27(24):126-129.

[16] 周珑 , 郭威 , 王建永 ,等。 基于 神经网络算法的网络安全 评价模型 [J]. 沈阳工业 大学学报 , 2018,200(04):68-72.

[17] 杨润佳。 大数据驱动下主动防御网络安全性评估技术[J]. 计算机测量与控制, 2018, 26(10):310-314.

[18] 王增光, 卢昱, 陈立云。 网络安全风险评估方法综述[J]. 飞航导弹, 2018, 400(04):70-74+81.

[19] 严纪珊。 基于攻击图行为模式分析的网络安全风险评估[J]. 单片机与嵌入式系统应用, 2018, 18(10):7-9+13.

[20] 曲向华, 史雪梅。 基于层次分析法的网络安全态势评估技术研究[J]. 自动化技术与应用, 2018, 37(11):47-49+54.

[21] 高孟茹, 谢方军, 董红琴,等。 面向关键信息基础设施的网络安全评价体系研究[J]. 信息网络安全, 2019(9):45-47.

[22] 王增光, 卢昱, 李玺。 基于攻防博弈的军事信息网络安全风险评估[J]. 军事运筹与系统工程, 2019(2):35-40.

[23] 吴建台, 乔翌峰, 朱赛凡。 基于 HMM 的网络安全态势评估与预测方法[J]. 导航与控制, 2018, 72(02):13-20+34.

[24] 刘立芳, 赵丽莎, 齐小刚,等。 基于排队模型的网络性能仿真与安全评估技术[J]. 系统仿真学报, 2018(1):45-46.

[25] 陈虹, 赵有俊。 局域网络安全防御入侵信号优化检测仿真[J]. 计算机仿真, 2018, 35(04):358-361.

[26] 刘世文, 马多耀, 雷程,等。 基于网络安全态势感知的主动防御技术研究[J]. 计算机工程与科学, 2018, 282(06):102-109.

[27] 刘超玲, 张棪, 杨慧然,等。 基于 DPDK 的虚拟化网络入侵防御系统设计与实现[J]. 信息网络安全, 2018, 209(05):47-57.

[28] 张振峰, 张志文, 王睿超。 网络安全等级保护2.0云计算安全合规能力模型[J]. 信息网络安全, 2019(11): 45-49.

[29] 肖霞。 基于大数据时代计算机网络安全技术应用研究[J]. 辽宁高职学报, 2018, 178(01):78-80.

[30] 杜岳涛。 计算机网络环境安全问题分析及防御措施[J]. 自动化技术与应用, 2018, 275(05):21-23.

[31] Allen, Phil. The importance of data protection inside your enterprise[J]. Network Security, 2013(11):12-14.

[32] Singhal, Priyank. Malware Detection Module using Machine Learning Algorithms to Assist in Centralized Security

in Enterprise Networks[J]. International Journal of Network Security & ItsApplications, 2017,4(1):61-67.

[33] Bopche G S, Mehtre B M. Extending Attack Graph-Based Metrics for Enterprise Network Security Management[M]//

Proceedings of 3rd International Conference on Advanced Computing, Networking andInformatics. 2016.

[34] Shlomi Dinoor. Privileged identity management: securing the enterprise[J]. Network Security, 2010(12):4-6.

[35] 黄静。 计算机软件开发中 JAVA 语言的应用研究[J]. 数字技术与应用, 2019(4):170-170.

[36] 王越。 JAVA 编程语言在计算机软件开发中的应用[J]. 电子技术与软件工程, 2019(1)。:11-13.

[37] 段海新, 吴建 平 . 计算机 网 络安 全体 系的 一种 框 架 结 构及 其应 用 [J]. 计 算机 工程 与应 用 , 2000(05):24-27+42.

[38] 张彬, 广晖, 陈熹。 基于智能合约的无线 Mesh 网络安全架构[J]. 计算机工程, 2019(11):87-87.

[39] 钱斌, 蔡梓文, 肖勇。 基于模糊推理的计量自动化系统网络安全态势感知[J]. 南方电网技术, 2019(2):51-58.

[40] Sadiq T. Yakasai, Fu-Chun Zheng, Chris G. Guy. Towards policy unification for enterprise network security[C]//

2017 IEEE Conference on Network Softwarization (NetSoft)。 IEEE, 2017,121-128

致谢

从收到南邮的录取通知书到现在完成论文撰写,三年多的工作学习生活转瞬即逝,感恩所有在此期间帮助过我的学校导师、单位同事以及家人亲友,是你们在我最迷茫最困难的时候给予我鼓励、关怀和鞭策。南邮一直是我梦想中的学府殿堂,很荣幸能够有机会与来自五湖四海的莘莘学子一起学习,共同度过了这段美好的时光,相信在未来的工作生活中,这都将是我最值得回忆的宝贵财富。

首先我要感谢这次的论文指导老师沈建华导师,对我在论文方向和题材的选择方面都给予了我很多宝贵的意见,在论文撰写的过程中,沈建华导师也是非常有耐心的对我提出的各种疑难知识点进行解答,很多时候甚至牺牲了自己的业余时间对我进行指导。沈建华导师在通信与信息工程应用技术领域有相当高的造诣,他严谨的学术研究态度以及孜孜不倦的授业解惑精神给我留下了深刻的印象,在我未来的工作研究中都是我学习的榜样。

其次要感谢单位的同事、领导以及项目团队,从最初的论文选题,到后续的讨论实施直至验证收尾,都得到了部门主任的大力支持和项目团队的无私奉献。论文的研究和推进始终坚持理论联系实际,坚持大处着眼小处入手的原则,历经了无数次的论证和修改才有了今天的成果,特别要感谢研发部的同事们,在系统验证阶段付出了很多个加班加点的夜晚。

最后感谢我的家人和亲友们,在职相比于以前的全日制攻读,不管是在生活上还是工作上,有了更多的牵绊和不便,在我最困难最沮丧的时候,家人给了我莫大的鼓励和支持,为我解决了很多后顾之忧使我全身心投入到学习和研究中去,我所取得的成功离不开你们在背后无怨无悔的奉献和付出。

书山有路勤为径,学海无涯苦作舟,未来的学习和工作道路还很长,我会以此为新的起点,不断鞭策自己,坚持踏实严谨的工作研究态度,去回报所有帮助过我的人!

(如您需要查看本篇毕业设计全文,可点击全文下载进行查看)